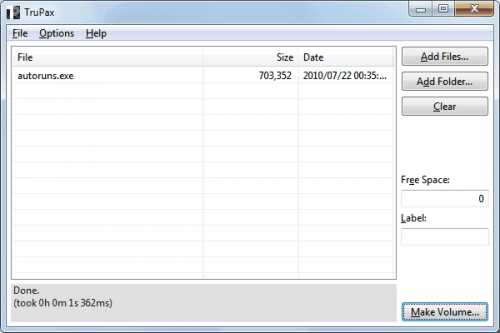

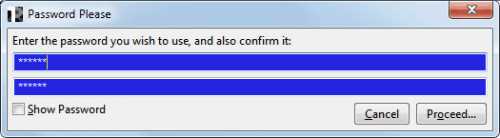

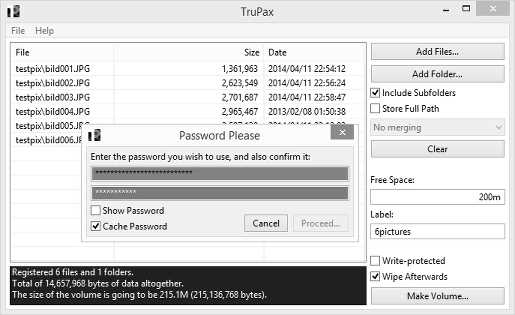

O TruPax gera arquivos contêineres compatíveis a partir de conjuntos arbitrários de arquivos e pastas.Esses arquivos correspondem exatamente ao tamanho do material contido e podem ser montados pelo TrueCrypt, mas também extraídos diretamente usando o próprio TruPax.O Latter também funciona para contêineres formatados com o FAT32 pelo próprio TrueCrypt, graças ao fat32-lib.Por tudo isso, não há direitos de administrador necessários ao usar o TruPax.O sistema de arquivos gerado dos contêineres é o UDF 1.02, suportado por todos os sistemas operacionais modernos.A maioria deles suporta gravação - o que significa que os arquivos em um contêiner também podem ser excluídos ou novos.O TruPax pode limpar arquivos após a geração do contêiner ou apenas como uma ação separada.Você também pode invalidar qualquer contêiner TrueCrypt muito rapidamente.O TruPax é completamente escrito em Java, para executá-lo versão 7 ou superior é necessário.A instalação é simples e opcional, portanto, o TruPax é altamente portátil.Ao lado da interface do usuário, há uma versão da linha de comando e, com ela, o TruPax pode ser usado em cenários totalmente automatizados.O TruPax funciona rápido e é capaz de usar todos os núcleos de CPU disponíveis.Os contêineres são gerados em apenas uma passagem.Recursos - cria contêineres de arquivos no formato UDF aberto, montável em muitos sistemas operacionais modernos.- os contêineres criados são graváveis nos sistemas mais recentes (Windows 7, OSX, Linux).- é executado em qualquer sistema operacional em que o Java 6 runtime esteja disponível.- é uma implementação completamente nova da tecnologia de criptografia TrueCrypt.- usa todos os núcleos do processador para fazer seu trabalho o mais rápido possível.grava arquivos de contêiner em apenas uma passagem.Nenhuma busca.- é livre para usar.Sem encargos.Nenhum spyware também.- o código fonte está disponível para revisão.Sem esconder.

trupax