0

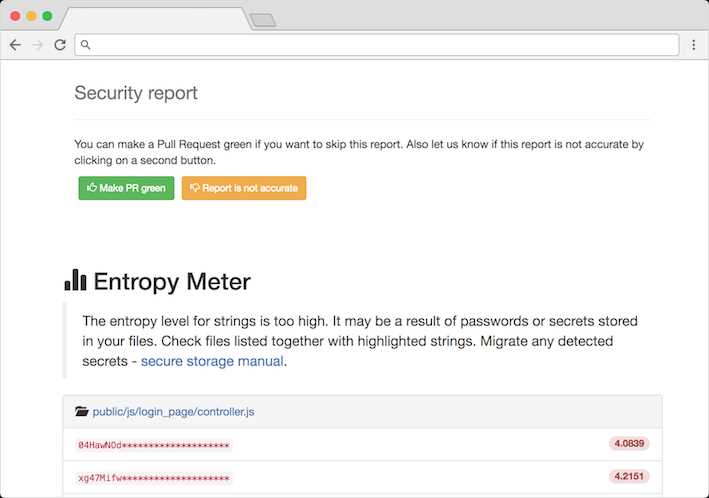

Às vezes, você pode cometer segredos ou senhas no seu repositório por acidente.A melhor prática recomendada não é revelar os segredos, isso é óbvio.Mas nem sempre é tão óbvio quando você tem uma grande mesclagem esperando para ser revisada.Essa ferramenta permite que você configure um webhook que aguarde as solicitações de recebimento e verifique todos os arquivos interessantes para verificar se há segredos vazados.Toda vez que o PR é atualizado, ele recupera as alterações mais recentes e gera um relatório.As ações de reconhecimento e rejeição estão acionando a notificação do Slack, que permite melhorar ou corrigir as regras de detecção de segredos.Confirmar relatório (SIM): aprove esse relatório como válido, as cadeias detectadas são segredos reais.Rejeitar relatório (NÃO): Rejeitar relatório, segredos detectados não são credenciais, mas apenas identificadores de objetos, mensagens ou outras seqüências não relacionadas.Isso ajudará a melhorar a taxa de falsos positivos.

Local na rede Internet:

https://github.com/auth0/repo-supervisorCategorias

Alternativas ao Repo-supervisor para todas as plataformas com qualquer licença

0

truffleHog

Procura segredos nos repositórios git, aprofundando o histórico e as ramificações de commit.Isso é eficaz para encontrar segredos acidentalmente cometidos.

0

Yelp's detect-secrets

detect-secrets é um módulo adequadamente nomeado para (surpresa, surpresa) a detecção de segredos em uma base de código.

0

yara4pentesters

regras para identificar arquivos que contêm informações interessantes, como nomes de usuário, senhas etc.

0

AWS Lab's git-secrets

O git-secrets varre confirmações, confirma mensagens e mescla -no-ff para evitar adicionar segredos aos seus repositórios git.

0

0

0

repo-security-scanner

Ferramenta CLI que encontra segredos acidentalmente confirmados em um repositório git, por exemplo, senhas, chaves privadas.