0

Cyberwatch

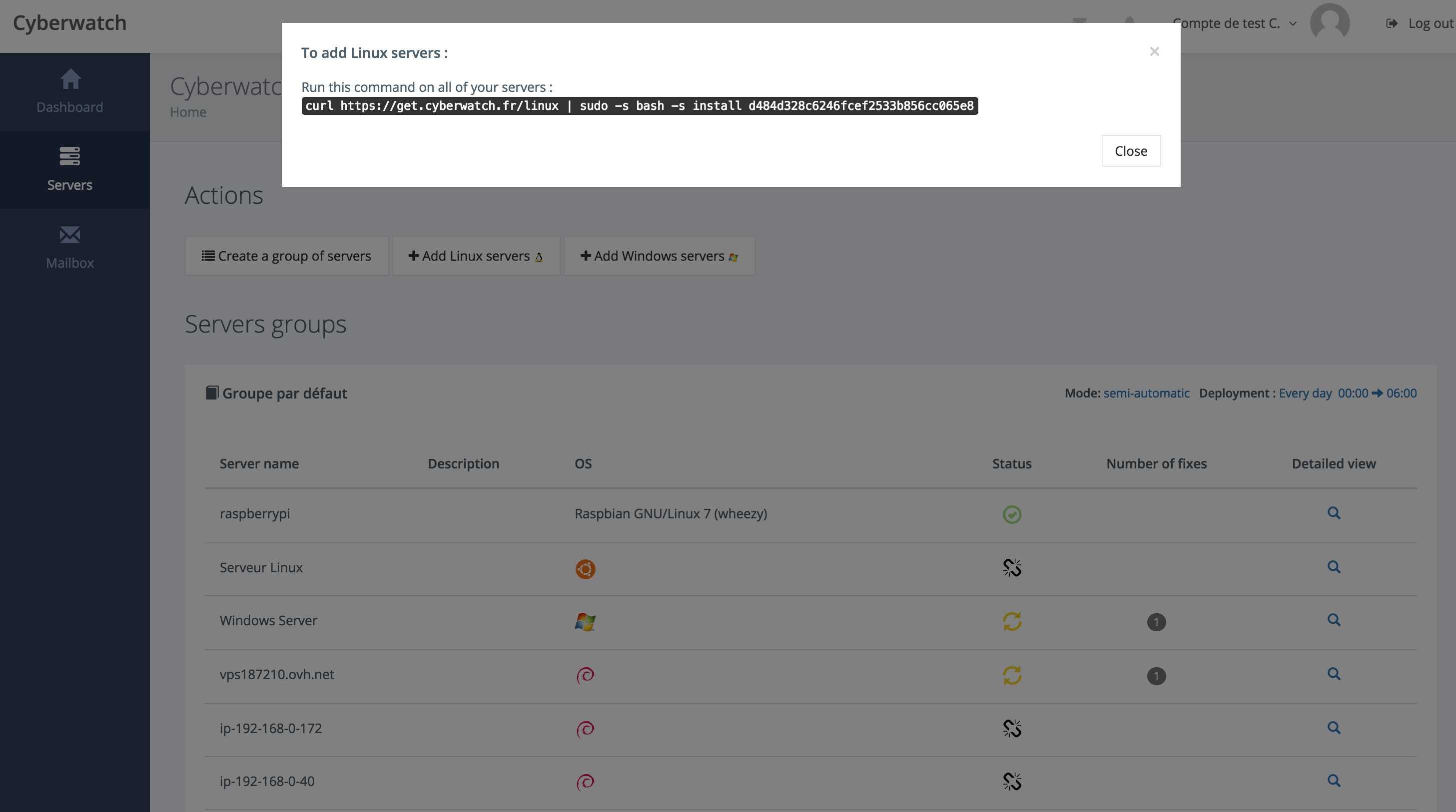

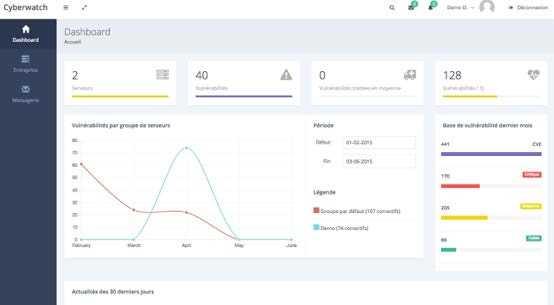

Proteja seus servidores contra vulnerabilidades de TI. O Cyberwatch detecta suas vulnerabilidades e implanta automaticamente as correções de segurança apropriadas.

O Cyberwatch é o 1º fixador automatizado de vulnerabilidades de TI.Mais de 8000 vulnerabilidades são descobertas todos os anos.Os hackers os usam para atacar você.O Cyberwatch os corrige automaticamente para você.Nossa tecnologia exclusiva encontra e corrige automaticamente as vulnerabilidades de seus servidores assim que são publicadas pelas autoridades, para que você possa se beneficiar de uma defesa contínua, simples e barata contra hackers.

Local na rede Internet:

https://www.cyberwatch.fr/enCategorias

Alternativas ao Cyberwatch para Mac

214

ZenMate

O ZenMate é um plug-in do navegador fácil de usar que fornece uma solução VPN - criptografando todo o tráfego do seu navegador e roteando-o através da nossa nuvem ZenMate para fornecer ...

18

7

5

Immunity CANVAS

O CANVAS da Immunity disponibiliza centenas de explorações, um sistema de exploração automatizado e uma estrutura abrangente e confiável de desenvolvimento de exploração para os testadores de penetração ...

3

F*

F * é uma linguagem de programação funcional semelhante a ML, destinada à verificação do programa.F * pode expressar especificações precisas para programas, incluindo propriedades de correção funcional.Programas escritos em F * podem ser traduzidos para OCaml ou F # para execução.

1

Beacon (AWS Cloud Security on Slack)

Verifica regularmente o seu ecossistema da AWS em busca de vulnerabilidades de segurança via Slack.O Beacon permite proteger seu ecossistema da AWS contra vulnerabilidades de segurança executando verificações automáticas e sob demanda e postando resultados no Slack.

1

1

1

Dependency-Check

A Verificação de Dependência é um utilitário que identifica as dependências do projeto e verifica se existem vulnerabilidades conhecidas e divulgadas publicamente.Atualmente Java e.

1

1

Password Crypt

Gerenciador de senhas em dinamarquês e inglês gratuito, criptografado e credenciado com o padrão OWASP.Os dados são criptografados em nível militar.

1

0

Shell Control Box

O Shell Control Box é um dispositivo de monitoramento de usuários que controla o acesso privilegiado a sistemas de TI remotos, registra atividades em trilhas de auditoria pesquisáveis e semelhantes a filmes e evita ações maliciosas.

0

Authentic8 Silo

O Authentic8 coloca você no controle da nuvem, fornecendo o navegador como um serviço.Isolamos os usuários de malware e oferecemos controle de aplicativos da web.